Cyberangriffe erkennen, bevor sie eskalieren: Warum ein SoC ohne SIEM nicht funktioniert

In einer zunehmend digitalisierten Welt steigen die Anforderungen an IT-Sicherheit – sowohl technologisch als auch regulatorisch. Gerade in regulierten Bereichen wie der gesetzlichen Krankenversicherung (GKV) verpflichtet der Gesetzgeber Unternehmen dazu, geeignete Systeme zur Angriffserkennung einzuführen – etwa gemäß § 392 SGB V oder den Vorgaben aus KRITIS und NIS-2. Ein zentrales Element dieser Sicherheitsarchitektur: Das Zusammenspiel von Security Operations Center (SoC), SIEM-System (Security Information and Event Management) und dem MITRE ATT&CK Framework.

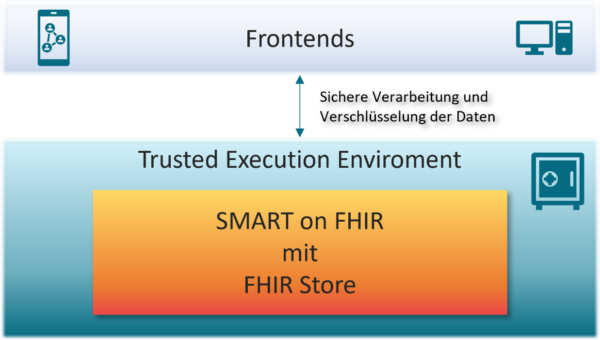

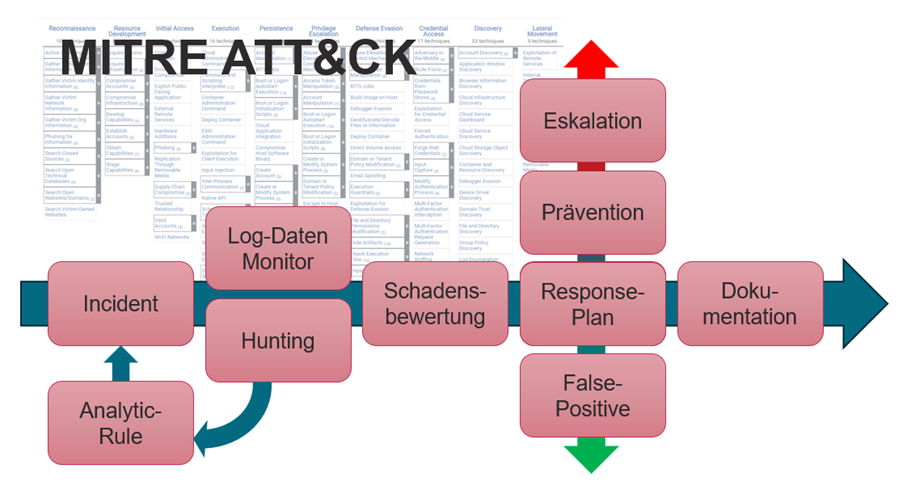

Abbildung 1: Cyberangriffe erkennen, bevor sie eskalieren (eigene Darstellung auf der Grundlage von www.attack.mitre.org)

Was ist ein SoC – und warum braucht es ein SIEM?

Ein SoC ist die Cybersicherheitszentrale eines Unternehmens. Es überwacht IT-Systeme, analysiert potenzielle Bedrohungen und koordiniert Gegenmaßnahmen. Je nach Größe und Ressourcen des Unternehmens kann das SoC intern betrieben oder an einen spezialisierten Dienstleister ausgelagert sein – Stichwort Managed Security Service Provider (MSSP).

Herzstück eines jeden SoC ist ein SIEM. Ohne diese Plattform wäre es unmöglich, die Vielzahl sicherheitsrelevanter Informationen überhaupt strukturiert zu erfassen, zu bewerten, zu korrelieren und zu bearbeiten. Ein modernes SIEM – wie Microsoft Sentinel – analysiert kontinuierlich Datenströme aus verschiedenen Quellen wie Firewalls, Servern, Endgeräten und Anwendungen. Ziel ist es, Anomalien oder potenzielle Angriffe frühzeitig erkenne und reagieren.

Sentinel als modernes SIEM mit integriertem SOAR

Mit Microsoft Sentinel steht eine cloudnative SIEM-Lösung zur Verfügung, die sich besonders für den Einsatz in Azure-Umgebungen eignet. Ein zentrales Feature von Microsoft Sentinel ist die integrierte SOAR-Funktionalität (Security Orchestration, Automation and Response). Darüber lassen sich Playbooks, die auf Azure Logic Apps basieren, automatisierte Reaktionen auf sicherheitsrelevante Ereignisse definieren: etwa das Sperren von Benutzerkonten, das Versenden von Warnmeldungen oder das Isolieren kompromittierter Systeme. Das schafft Reaktionsgeschwindigkeit und Skalierbarkeit, insbesondere bei wiederkehrenden Mustern.

Doch: Nicht jeder Alarm ist ein echter Vorfall.

Beispiel aus der Praxis: Installiert ein:e Mitarbeiter:in Software, welche veraltete eigebettete Java-Komponente enthält, kann dies von Sentinel fälschlich als Maleware-Versuch erkannt werden.

Ein automatisiertes Playbook könnte fälschlich den Benutzer sperren und das Gerät isolieren. Erst die manuelle Prüfung durch Analyst:innen ergibt: Fehlalarm.

Deshalb gilt: Automatisierung beschleunigt Prozesse, ersetzt aber nicht die menschliche Einschätzung.

Entscheidend ist der Kontext. Und genau hier kommt ein strategisches Werkzeug ins Spiel, um Angriffe einordnen und die Reaktion planen zu können: Das MITRE Framework zeigt, welche Angriffswege es gibt. Auf dieser Grundlage kann der Mensch das individuelle Risiko systematisch bewerten und diese absichern.

MITRE’s ATT&CK Matrix for Enterprise – Angriffsverhalten richtig einordnen

Die MITRE ATT&CK Matrix for Enterprise ist ein frei zugängliches Wissensmodell, das real beobachtete Angriffstaktiken und -techniken systematisch beschreibt. Sie gliedert sich in 14 Taktiken, die sich von Initial Access bis Impact erstrecken. Jede Taktik beinhaltet eine Liste beobachteter Techniken, die genutzt wurden, um Angriffe auf die IT-Infrastruktur eines Unternehmens auszuführen.

Damit bildet die Matrix die Grundlage für Erkennungslückenanalysen, gezielte Verteidigungsstrategien sowie die Bewertung und Priorisierung von Angriffsvektoren beim Aufbau eines SOC. In der Praxis bedeutet das: Wird eine potenzielle Bedrohung erkannt, lässt sie sich anhand der Matrix einem typischen Verhaltensmuster zuordnen – oder eben nicht. Das hilft Analyst:innen, echte Angriffe schneller zu identifizieren, Fehlalarme zu reduzieren und Prioritäten bei der Reaktion zu setzen.

In einigen SIEM-Lösungen ist die ATT&CK-Matrix eng integriert: Analyseregeln, Hunts und Incidents sind mit Hinweisen zu den Taktiken und Techniken versehen. Microsoft Sentinel bietet darüber hinaus eine integrierte Matrix-Ansicht, die eine detaillierte Übersicht darüber liefert, welche Techniken in welchen Taktikstufen durch aktive Analyseregeln abgedeckt werden und wie viele Funde bereits auf diese Techniken zutreffen.

So erhält man einen schnellen Überblick über relevante Angriffspunkte und deren Abdeckung.

Und jetzt? Sentinel als strategische Plattform denken

Angesichts verschärfter regulatorischer Rahmenbedingungen (KRITIS, NIS-2, SGB V) und einer zunehmend komplexen Bedrohungslage gewinnt Sentinel weiter an Bedeutung – besonders für Unternehmen, die bereits mit Microsoft-Technologien arbeiten. Denn:

- Sentinel ist nativ in Azure integriert

- bietet Skalierbarkeit ohne eigene Infrastrukturinvestitionen

- bezieht in der Branche anerkannte Wissensmodelle wie MITRE ein

- und ermöglicht eine schnelle Operationalisierung von Sicherheit.

Allerdings ist Sentinel kein „Plug & Play“-System. Es entfaltet sein Potenzial erst dann, wenn Organisationen ihre Prozesse, Zuständigkeiten und Datenarchitektur gemeinsam mit der Technologie weiterentwickeln. _fbeta unterstützt Organisationen beim Einstieg – und bei der strategischen Weiterentwicklung.

Aus der Praxis: Wie _fbeta Sentinel als strategische Sicherheitslösung eingeführt hat

Im Rahmen eines Projekts unterstützte _fbeta eine Organisation mit sensiblen und schützenswerten Daten bei der Einführung von Microsoft Sentinel. Ziel war es, gesetzliche Anforderungen zu erfüllen, eine nachhaltige Sicherheitsarchitektur aufzubauen und ein effektives Inzident-Management zu etablieren.

Innerhalb weniger Monate wurde ein vollständiger Sentinel-Rollout realisiert – von der Konzeption bis zur Übergabe an einen Managed Security Service Provider (MSSP). Die Ergebnisse: deutlich verkürzte Reaktionszeiten, strukturierte Abläufe im Sicherheitsvorfallmanagement und eine langfristig tragfähige Sicherheitsstrategie.

Mehr dazu in unserer Case Study auf der Website.

Vorschau: Sentinel verstehen – unsere neue Artikel-Reihe

Mit diesem Beitrag starten wir eine kurze Serie zu Microsoft Sentinel. In den nächsten Ausgaben nehmen wir zentrale Aspekte genauer unter die Lupe:

- Log-Ingest: Effiziente Architektur für effiziente SoC

- Analyse-Regeln & Threat Hunting: Von der Alarmflut zur Erkennungslogik

- MITRE ATT&CK in Aktion: Wie bekannte Taktiken und Techniken mit Sentinel verknüpft sind

- Security-Vorfälle: wie geht ein:e SoC-Miarbeiter:in vor?

Ansprechpartner